Dein Lüfter kann jetzt Passwörter übertragen / Foto: Gavin Loynes, License: CC BY 2.0

Einige Hacks da draußen sind schier haarsträubend und erinnern eher an James Bond als an reale Bedrohungen. Leider sind es genau diese Hacks, die für Wirtschaft und Militär ebenso gefährlich wie unkalkulierbar sind. Einem Team aus Israel ist es jetzt gelungen, sensible Daten mit deinen Lüfter zu übertragen.

Trojaner sind nicht erst seit dem Bundestrojaner oder Christina Schulze-Föckings Smart-TV ein Begriff. Solange es das Internet gibt, gibt es diese Attacken auf Computer und Telefone. Zu Zeiten von Windows XP war das alles noch eine Art Wilder Westen, denn nichts war einfacher als einen am Internet hängenden XP Rechner mit einem Trojaner zu versehen. Und das geht in der Regel so:

So funktioniert ein Trojaner

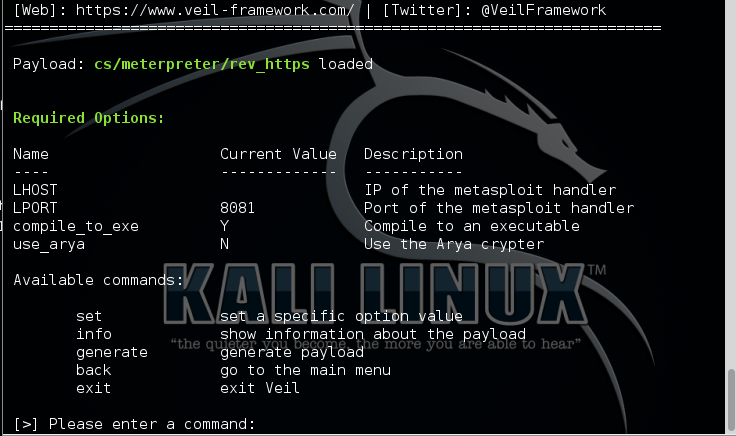

Einen Standard-Trojaner kann ich ganz simpel mit einer Software erstellen, dazu benutze ich MetaSploit oder das Social Engineering Toolkit oder sonstige Anwendungen, die man in Penetration-Test-Systemen wie z.B. Kali Linux findet. Dieser kleinen aber feinen Schadsoftware teile ich eigentlich nur ein paar Informationen mit, unter anderem, unter welcher Internetadresse mein Hacker-Laptop zu erreichen ist. Die erstellte Schadsoftware ist nur einige wenige Bytes groß. Habe ich physikalischen Zugriff auf deinen Rechner, den ich ausspähen will, kann ich den Trojaner einfach mit einem USB Stick auf den Rechner kopieren. Habe ich das nicht, würde ich versuchen das „Opfer“ über Fallen wie Emails, Emailanhänge, Links zu vermeintlichen Webseiten oder gefälschte Webseiten zum Herunterladen meines Trojaners zu animieren. Das ganze mache ich natürlich im Einverständnis mit dir und nur zu Testversuchen, denn ich bin ein ethischer Hacker. Spaß macht es allemal.

Ist die Schadsoftware einmal heruntergeladen, installiert sie sich selbst und baut eine versteckte Internetverbindung zu meinem Hacker-Laptop auf. In dieser Meterpreter-Session kann ich mir alle Daten deines Rechners anschauen, die Webcam einschalten, das Mikrofon einschalten, Nach verschlüsselten Passwörtern suchen um diese zu knacken, Screenshots des Desktops machen und dir beim Surfen zuschauen. Mit einem Command-Befehl mache ich die Session re-bootable, was bedeutet, dass sich die Verbindung nach dem Aus- und wieder Einschalten deines Rechners automatisch wieder zu mir aufbaut. „Okay, “ sagst du jetzt, „dann schalte ich bei sensiblen Rechnern einfach die Internetverbindung aus!“ – Stimmt. Bis jetzt. Einmal gekappt, kann ich nichts mehr an Daten sehen, hören oder empfangen.

Erstellen eines simplen Trojaners / Foto: Wikipedia CC

Dieses Problem beschäftigt nicht nur die weltweiten Geheimdienste, sondern auch White Hat wie Black Hat Hackergruppen und Security Experten. Schon seit geraumer Zeit tüftelt man an Wegen, wie man Daten auch ohne Internetverbindung aus einem Rechner herausbekommt. Und das geht z.B. so:

Lautsprecher

Lautsprecher sind nichts weiteres als eine schwingende Membran. Es gibt seit geraumer Zeit Trojaner, die ausgelesene Informationen und Passwörter über winzige, kontrolliert modulierte Schwingungen des Lautsprechers durch den Raum transportieren. Mit einem entsprechenden Mikrofon und einer Dekodierungs-Software kann man die empfangenen Signale wieder in ihren Ursprung zurückwandeln. Aus diesem Grund galten lautsprecherlose Computersysteme zu den Sicherheitsauflagen in empfindlichen Unternehmen.

Software-Manipulation von embedded devices

In jedem Konferenzraum steht ein Telefon auf dem Tisch, ein TV Gerät an der Wand, welches man mit etwas Geschick über das Firmennetzwerk finden und mit noch etwas mehr Geschick eine abgeänderte Software auf das Gerät spielen kann. Nun überträgt das Gerät alle Gespräche im Raum. Leitet man diese Signale z.B. an einen ebenfalls im Netzwerk befindlichen Drucker weiter, kann dieser, wieder mit etwas Geschick, das Gespräch in Bytes wandeln und über interne Schwingungen seiner Komponenten kabellos durch den Raum übertragen. Mit einer entsprechenden Antenne und Software kann man diese Schwingungen der Schaltkreise des Druckers empfangen und wandeln, um schließlich das Gespräch aus dem Raum zu verfolgen. Creepy!

Lüfter

Eine gänzlich neue Methode stellte nun ein Entwicklerteam aus Israel vor. Der von ihnen entwickelte Trojaner nutzt den Lüfter des Computers, um kontrolliert Daten und Passwörter in Schwingungsgeräusche zu verwandeln, die man mit einem Mikrofon im Raum, zB einem herumliegenden Smartphone, kabellos und ganz ohne Internetanschluss aus dem Rechner heraus in die weite Welt übertragen kann. Supercreepy! Toll, dass mein 12″ Macbook gänzlich ohne Lüfter auskommt. Aber hier gibt´s ja eh nix zu klauen, steht ja alles immer schön auf diesem Blog. In diesem Sinne, Ahoi!

- Back to… KlangKANAL: LJOE DJ Set am 24.6.23 - Juni 15, 2023

- Nach 2 Jahren Pause: Wir sind zurück mit einem Podcast! - Dezember 24, 2022

- Corona-Geister – Bedruckte Shirts bekommen heftige Gegenreaktion - Juni 7, 2020