Sie ist bereits elf Jahre alt und hat nichts von ihrer Attraktivität eingebüßt: Nach wie vor bezeichnen kriminelle Hacker ebenso wie Sicherheitsforscher SHODAN als gefährlichste Suchmaschine der Welt.

Zum Anfang dieses Artikels sei kurz gesagt, dass ich weder zu Straftaten anstiften noch zu illegalen Handlungen aufrufen möchte. Als ethischer Hacker befasse ich mit alltäglichen elektronischen Dingen und möchte auf vorhandene Sicherheitslücken aufmerksam machen. Ebenso möchte ich das Bewusstsein der Leser schärfen, sich mit Vorsicht im Netz zu bewegen.

Eine kleine Geschichte der Suchmaschine

Wer als normaler Nutzer an Suchmaschinen denkt, dem fallen neben dem Platzhirsch Google vielleicht noch Yahoo oder Bing ein. DuckDuckGo ist eine weitere Option, die in letzter Zeit bestimmte Kreise mit einem vermeintlichen Schutz der Privatsphäre lockt. Die Älteren unter uns erinnern sich vielleicht noch dunkel: Lange vor Google und der Dotcom-Blase im Jahr 2000 gab es Suchmaschinen wie AltaVista, Lycos oder infoseek und ganz am Anfang stand 1990 eine süße Anwendung, die auf den Namen Archie hörte. Ihnen allen war bis heute eines gemein: Sie indexieren die Milliarden Webseiten im Netz und finden durch streng geschützte Algorithmen für uns genau das, was wir suchen. Ohne sie wäre das Internet nichts anderes als ein gigantischer, unsortierter Haufen aus unbekannten Webseiten, auf die wir niemals von allein stoßen würden. Gab es 1993 gerade einmal 130 Webseiten, so wurde im Herbst 2014 erstmals die Milliarden-Marke überschritten. Hacker interessieren sich weniger für Suchmaschinen mit staubigen Webseiten-Indexen in gigantischen unterirdischen Datenbanken. Wohl aber für eine Suchmaschine, die den ganzen Tag lang nichts anderes tut als das gesamte Internet nach allen daran angeschlossenen Endgeräten zu durchsuchen. Eine Weltkarte aus im Netz angeschlossenen Servern, Kameras und industriellen Steuerungen: Langsam lässt sich erahnen, welch unfassbare Dimension sich eröffnet wenn man die Suchmaschine Shodan zum ersten Mal aufruft.

Das Internet der Dinge

Es ist kein Geheimnis: Jedes ans Internet angeschlossene Gerät ist über eine IP-Adresse erreichbar. Mit einem einfachen Ping-Befehl im Terminal eines jeden Computers kann man an der Adresse anklopfen und unter ganz normalen Umständen antwortet uns das Gerät mit einer freundlichen Antwort: Ja, ich bin hier! Nachdem wir nun wissen, dass uns jemand bei der angepingten Adresse antwortet, können wir die Adresse mit einem Port-Scanner durchleuchten. Der Scan liefert uns nicht nur erste Informationen über die vorhandenen Ein- und Ausgänge (Ports) an der Peripherie, sondern ließt mitunter auch das installierte Betriebssystem samt Versionsnummer aus. Die erhaltenen Informationen (Banner) kann sich ein Laie als „Profil“ oder „Fingerabdruck“ vorstellen: Mit etwas Technik-Know-How erkennen wir die Funktion und den Hersteller des gescannten Gerätes. So ein Scan ist erst einmal nicht illegal und die Suchmaschine Shodan macht den ganzen Tag lang genau das. So erhalten wir nichts weniger als die größte Karte aller am Internet angeschlossenen Gerätschaften und Systeme. Das ist nicht nur nerdig und witzig, nein, es macht Shodan zur gefährlichsten Suchmaschine der Welt: Ein krimineller Angreifer könnte eine Windows Server 12 Sicherheitslücke ausnutzen, indem er mit Hilfe von Shodan einfach nach angeschlossenen Windows Server 12 Systemen sucht. Darüber hinaus findet Shodan „smarte“ Geräte wie Kühlschränke, Thermostatsteuerungen, Kaffeemaschinen, Android-Telefone, Smart-Home Türsysteme, Ampelsteuerungen oder Waschanlagen.

Let´s get started!

Unter www.shodan.io geht es los. Shodan kann frei genutzt werden, allerdings sind die Suchergebnisse ohne einen Mitglieder-Account sehr eingeschränkt. Für 49 Dollar gibt es eine Mitgliedschaft auf Lebenszeit und erweiterte Such- und Filterergebnisse. Fangen wir an der voyeuristischen Oberfläche an: Webcams! Viele Webcams lassen sich über beispielsweise über die Software WebcamXP steuern und konfigurieren. Eine Suchanfrage „webcamXP“ listet uns auf einen Schlag jede Menge Einträge. Über „country: DE“ beschränken wir die Einträge auf deutsche Webcam-Server, über „city: Berlin“ suchen wir Systeme in der Stadt. Ein Klick auf die Auswahl verrät uns eine ziemlich detaillierte Position der Kamera auf einer Karte sowie alle Informationen, die der Portscanner aus dem Banner gelesen hat. Ein weiterer Klick auf die IP-Adresse öffnet in einem neuen Browserfenster die Bedienoberfläche der Kamera, samt Live-Bild – wenn die Kamera nicht über Benutzer- und Passworteingabe geschützt ist. ACHTUNG: Sobald eine Authentifizierung verlangt wird und ihr euch dazu entschließt einfach mal ein Login zu probieren begebt ihr euch in einen illegalen und strafbaren Bereich!!

Widmen wir uns einer weiteren Suchanfrage: SQ-Cam ist eine von vielen weiteren Webcam-Bedienoberflächen, die von sich aus geschützt ist. Ein Klick auf das Bedieninterface verrät uns allerdings, welche Kamera sich hinter der Oberfläche verbirgt. Ein kurzer Blick in die Bedienungsanleitung des Modells (frei erhältlich auf der Webseite des Herstellers) verrät uns das Standard-Passwort der Webcam. Hat es der Besitzer nie geändert, stehen Eindringlingen Tür und Tor offen und selbst wenn der Besitzer es geändert hätte, könnten Hacker mit aller Ruhe die Authentifizierung knacken. Genauso verhält es sich mit NAS-Laufwerken, die jung bis alt gern als Massenspeicher für den Datenmüll ihres bisherigen Lebens benutzen. Vollkommen ungeschützt schlummern unzählige Terrabyte an privaten Fotos oder Videos auf scheinbar vergessenen Netzlaufwerken. Wer die IP-Adresse der Kamera oder des Laufwerks nicht kennt, wird beide niemals finden – Shodan aber hat das ja alles schon für uns erledigt. Die Überwachungskameras in Hotels und Wohnungen auszuspionieren ist zwar illegal, trotzdem aber nur die Spitze des Eisbergs dessen, was mit Shodan möglich ist.

Jetzt wird es richtig böse

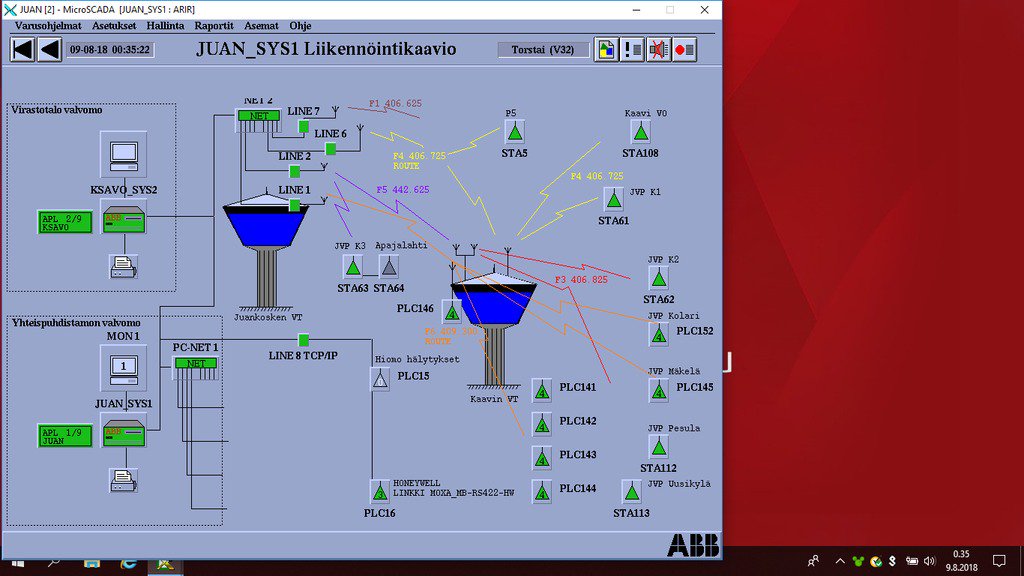

Nicht nur private Anwendungen hängen am gigantischen Netz, sondern auch die komplette technische Welt, die uns umgibt: Wer Shodan nutzt, der findet massig ungeschützte SCADA Systeme (unter SCADA versteht man das Überwachen und Steuern technischer Prozesse mittels eines Computer-Systems), FTP-Server, Router, Datenbanken oder Druckersysteme. Da die Suchmaschine die Ports der Endgeräte abklopft, bekommen wir eine detaillierte Übersicht über eventuelle Einfallstore wie Port 21 (FTP), Port 22 (SSH), Port 23 (Telnet), Port 443 (TCP) oder 80 (HTTP). Eine Suchanfrage mit „Apache 2.2.3 country:DL“ liefert uns zum Beispiel eine Liste aller Server in Deutschland, auf denen Apache mit Version 2.2.3 läuft. Wäre uns eine Sicherheitslücke in der Version bekannt, hätten wir mit nur einer Suchanfrage eine ganze Liste von Opfern für einen möglichen Cyberangriff gefunden. Arztpraxen mit Patientendaten, Universitäten oder mittelständische Unternehmen können auf so einem Wege digital gekidnapped und erpresst werden. Der Suchterm „MongoDB“ liefert uns mögliche Zugänge zu schlecht gewarteten Datenbanken mit teilweise sensiblen Daten. Wer noch tiefer gräbt, der findet sich plötzlich in Kennzeichen-Lesegeräten von Mautstellen wieder, in Druckerdatenbanken von Industrieunternehmen, Ampel-Steuerungen, Thermostaten oder in der Software einer Kaffeemaschine, die in der Kantine eines großen Industrieunternehmens steht. Es gibt Berichte, wie Anwender völlig ohne Zugriffssperre eine Kreuzung in Japan „umprogrammieren“ konnten. Lediglich ein Warnhinweis über eine mögliche tödliche Folge seine Handlung wurde dem Benutzer angezeigt. Ebenso gelang ein Datenklau-Hack in einem großen Kasino, weil man über das netzwerkfähige Thermostat eines Aquariums von außen in das System eindringen konnte. Wer sich länger mit Shodan befasst, dem erscheinen die Möglichkeiten unendlich.

Schlusswort

Möglich wird das alles durch mehrere Faktoren. Zum einen wird in der Produktion von billigen Endgeräten an der Sicherheit eingespart. Ports, die nicht offen sein dürften, werden in der Produktion ignoriert und so an den Endverbraucher ausgeliefert. In vielen Projekten herrscht außerdem ein zeitlicher und finazieller Druck: Um ein Serversystem oder eine Computeranlage nach der Installation ausreichend zu schützen, müsste man weiterhin in eine IT-Fachkraft investieren. Keine Arztpraxis hält sich aber einen IT-Angestellten. So bleiben neue Sicherheitslücken nach der Installation unerkannt. Zuletzt ist es aber auch oft der Endverbraucher, der mangels Interesse die Standard-Passwörter nicht ersetzt oder das „ich habe nichts zu verbergen“ Argument zückt. Darüber aufzuklären hat sich Shodan auf die Fahne geschrieben. Am Ende bleibt ein komischer Geschmack: Die Nutzung von Shodan selbst ist nicht illegal. Die Grenzüberschreitung in kriminelle Handlungen ist hier aber fließend. Ich kann nur ausdrücklich davor warnen, Shodan für andere Zwecke als zur Prüfung eigener Systeme zu missbrauchen.

- Back to… KlangKANAL: LJOE DJ Set am 24.6.23 - Juni 15, 2023

- Nach 2 Jahren Pause: Wir sind zurück mit einem Podcast! - Dezember 24, 2022

- Corona-Geister – Bedruckte Shirts bekommen heftige Gegenreaktion - Juni 7, 2020